2013-01-23 10:51:02

Συμμορία hackers, με πιθανολογούμενη προέλευση χώρες του εξωτερικού, έχουν εξαπολύσει από τις αρχές του Δεκεμβρίου 2012,ηλεκτρονική επίθεση υποκλοπής... κωδικών πρόσβασης σε συστήματα Ηλεκτρονικής Τραπεζικής των μεγάλων Ελληνικών Τραπεζών! Σύμφωνα με ΑΠΟΚΛΕΙΣΤΙΚΟ ρεπορτάζ και πληροφορίες που φέρνει σήμερα στο φώς της δημοσιότητας το SecNews, συμμορίες οργανωμένου έγκληματος που βρίσκονται πίσω από την διάπραξη της συγκεκριμένης ηλεκτρονικής επίθεσης, προσπαθούν εδώ και αρκετό καιρό να αποκομίσουν τεράστια κέρδη από ανυποψίαστους Έλληνες χρήστες συστημάτων e-banking!

Η πρώτη εμφάνιση του malware

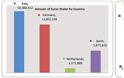

Ας πάρουμε όμως τα πράγματα από την αρχή. Στις αρχές του Δεκεμβρίου 2012, εντοπίστηκε το κακόβουλο λογισμικό Eurograbber το οποίο είχε υποκλέψει 36 εκατομμύρια ευρώ από 30 χιλιάδες τραπεζικούς λογαριασμούς σε ολόκληρη την Ευρώπη. Η διασπορά του κακόβουλου λογισμικού ξεκίνησε από την Ιταλία, και γρήγορα επεκτάθηκε στην Γερμανία, την Ολλανδία και την Ισπανία. Οι επιθέσεις στοχοποιούσαν τόσο προσωπικούς υπολογιστές όσο και κινητές συσκευές.

Η κύρια στοχοποίηση του Eurograbber (μιας βελτιωμένης έκδοσης του Zeus/Zitmo), όπως ονόμαστηκε από την εταιρεία Versafe που πρώτη εντόπισε το συγκεκριμένο malware, ήταν κυρίως ανυποψίαστοι πελάτες ηλεκτρονικής τραπεζικής (e-banking) συστημάτων Τραπεζών.

Οι ηλεκτρονικοί απατεώνες αρχικά «μόλυναν» τους υπολογιστές των θυμάτων μέσω αλλοιωμένων ηλεκτρονικών μηνυμάτων που προσομοιάζουν με αυτά των Τραπεζών και μετά κατόρθωναν να παρακάμψουν την ρουτίνα επιβεβαίωσης της συναλλαγής από την τράπεζα.

Τα τεχνικά χαρακτηριστικά της επίθεσης εναντίον των Ελληνικών Τραπεζών

Φαίνεται όμως ότι μετά την στόχευση σε Γερμανία,Ολλανδία και Ιταλία σειρά είχε και η χώρα μας. Κάποιοι, πιθανόν εκμεταλλευόμενοι την “επιτυχία” του κακόβουλου λογισμικού επιδιώκουν να κάνουν το ίδιο και στην Ελλάδα.

Ως γνωστόν οι περισσότερες Ελληνικές Τράπεζες χρησιμοποιούν διπλό-παράγοντα πιστοποίησης (two-factor-authentication) κατά την διενέργεια συναλλαγών.Ο κάθε χρήστης ηλεκτρονικής Τραπεζικής που είναι επιφορτισμένος με την διαχείριση του τραπεζικού του λογαριασμού, για να πραγματοποιήσει συναλλαγές, είναι απαραίτητο να εισάγει το username και τον κωδικό του (password) αλλα επιπρόσθετα διαθέτει και συσκευή-γεννήτρια ψευδοτυχαίων αριθμών-κωδικών τους οποίους και εισάγει κατά την διεξαγωγή σχεδόν κάθε συναλλαγής.

Ο ανυποψίαστος χρήστης λαμβάνει συνήθως ηλεκτρονικό μήνυμα ή σύνδεσμο προς ιστοτόπο που είναι στο έλεγχο των hackers. Με ενα απλό κλικ στον σύνδεσμο που έχει λάβει ο χρήστης, το κακόβουλο λογισμικό πραγματοποιεί εγκατάσταση στο τερματικό του χρήστη και παραμένει ανενεργό (εν υπνώση) μέχρις ότου ο χρήστης να κατευθυνθεί στην ιστοσελίδα κάποιου χρηματοπιστωτικού ιδρύματος για την διενέργεια μιας συναλλαγής.

Την στιγμή που ο χρήστης εισάγει το username και τον κωδικό πρόσβασης, το κακόβουλο λογισμικό εντοπίζει την ακολουθία χαρακτήρων και την αποστέλει στο ηλεκτρονικό αποθετήριο (deposit) των hackers. Με την χρήση Java script ενημερώνει τον ανυποψίαστο χρήστη με ψευδές μήνυμα ότι λόγω αναβαθμίσεων στο σύστημα ασφάλειας της Τράπεζας θα πρέπει να πραγματοποιήσει μια εικονική συναλλαγή ώστε να αναβαθμίσει την ασφάλεια του e-banking.

Φυσικά καμία ιδεατή συναλλαγή δεν πρόκειται να πραγματοποιηθεί, ούτε αυτό είναι σε γνώση της Τράπεζας. Κατά την διάρκεια της διεξαγωγής της “δοκιμαστικής” συναλλαγής ο χρήστης καλείτε να πληκτρολογήσει των ψευδοτυχαίο αριθμό από το σύστημα διπλής πιστοποίησης της Τράπεζας. Ο αριθμός αυτός αυτόματα θα τοποθετηθεί με τη σειρά του στο αποθετήριο των hackers. Μια αυτοματοποιημένη διαδικασία (script) στη συνέχεια με χρήση των username/pass και two-factor code πραγματοποιεί άμεσα συναλλαγή για λογαριασμό των hackers. Ο τύπος της επίθεσης (man-in-the-browser) επιτρέπει στον επιτιθέμενο να αποκρύπτει και να τροποποιεί το περιεχόμενο που βλέπει ο χρήστης στον browser και κατ’επεκταση διαθέτει την δυνατότητα να αποκρύπτει συναλλαγές, ή λεπτομέρειες πληρωμών κλπ.

“Είναι κατανοητό ότι τα συστήματα two-factor-authentication πλέον δεν έιναι επαρκή για αντιμετώπιση εξειδικευμένων επιθέσεων, ειδικότερα μάλιστα αυτές που στοχεύουν τον τραπεζικό τομέα” αναφέρουν έμπειροι ερευνητές ασφάλειας που απευθύνθηκε η συντακτική ομάδα του SecNews σχετικά με το περιστατικό.

Ποιά η άποψη στελεχών των Τραπεζών για την νέα επίθεση

Σύμφωνα με επιβεβαιωμένες πληροφορίες του SecNews, τα όσα αποκαλύπτουμε σήμερα σχετικά με τις δυνατότητες του νέου malware που στοχοποιεί Έλληνες χρήστες e-banking, έχουν αξιολογηθεί από τα τμήματα ασφάλειας των Τραπεζών ως υψίστης κρισιμότητας και ήδη έχουν λάβει πολλαπλά μέτρα για την αντιμετώπιση παρόμοιων περιστατικών αλλά και την ολιστική προστασία των καταναλωτών/πελατών που έπεσαν θύματα της επίθεσης.

Αξίζει να αναφερθεί ότι σε πολλές περιπτώσεις το κακόβουλο λογισμικό απεστάλει σε στελέχη των τραπεζικών ιδρυμάτων από στοιχεία που είναι δημοσιοποιημένα σε μέσα κοινωνικής δικτύωσης (Facebook,Linkedin) με σκοπό να υποκλέψει στοιχεία πρόσβασης τερματικού, στοιχεία πρόσβασης ηλεκτρονικής αλληλογραφίας ή VPN κωδικούς απομακρυσμένης πρόσβασης. Το FBI μάλιστα είχε προειδοποιήσει [δείτε εδώ] για στοχοποίηση στελεχών τραπεζών, ήδη από τον Σεπτέμβριο του 2012 (!)

Η Τράπεζα της Ελλάδος ενημέρωσε για την κρισιμότητα και άμεση αντιμετώπιση της επίθεσης!

Υψηλόβαθμο τραπεζικό στέλεχος που επικοινώνησε με το SecNews, επιθυμώντας να διατηρήσει την ανωνυμία του, επιβεβαιωνει όλα τα παραπάνω, τονίζοντας ότι στις αρχές του τρέχοντος έτους (2013), η Τράπεζα της Ελλάδος απέστειλε κατεπείγουσα ενημέρωση για τα κρούσματα υποκλοπής κωδικών ηλεκτρονικής τραπεζικής ΣΕ ΟΛΕΣ ΤΙΣ ΤΡΑΠΕΖΕΣ. Το σχετικό ενημερωτικό σημείωμα αφορούσε προσπάθειες διενέργειας συναλλαγών μεταφοράς χρημάτων που πραγματοποιήθηκαν μέσω του κακόβουλου λογισμικού που έχει εγκατασταθεί σε υπολογιστές πελατών των Τραπεζών.

Μερικές από τις τράπεζες αποτέλεσαν άμεσο στόχο με την εμπλοκή των πελατών τους ως θύματα στις επιθέσεις της ηλεκτρονικής συμμορίας, ενώ άλλες Τράπεζες εμπλέκονται έμμεσα λόγω μεταφοράς χρηματων ως ενδιάμεσοι κόμβοι από το εν λόγω λογισμικό.

Το SecNews δεν έχει επιβεβαιώσει μέχρι αυτή την στιγμή το σύνολο των ονομάτων των Τραπεζών που στοχοποιήθηκαν (αν και πληροφορίες αναφέρουν οτι κυρίως έχουν πληγεί δυο Τράπεζες). Δεν είναι σαφές μέχρι αυτή την στιγμή αν οι συναλλαγές τελικά ήταν επιτυχείς ή αν εντοπίστηκαν και αντιμετωπίστηκαν από τα συστήματα ασφάλειας και εντοπισμού απάτης των Τραπεζών. Τέλος δεν έχει εξακριβωθεί ο αριθμός των ανυποψίαστων χρηστών που τέθηκαν στο στόχαστρο των ηλεκτρονικών απατεώνων.

Προστασία συναλλαγών e-banking σε 5 απλά βήματα

Η ηλεκτρονική τραπεζική (e-banking) είναι και παραμένει μια εξαιρετικά ασφαλή πλατφόρμα διενέργειας συναλλαγών. Απόδειξη ότι οι ηλεκτρονικοί απατεώνες αντιμετωπίζοντας προβλήματα στο να επιτεθούν απευθείας στα συστήματα των Τραπεζών, επιλέγουν να στοχοποιούν τους τελικούς χρήστες (ως πιο εύκολους στόχους) μέσω ηλεκτρονικών μηνυμάτων αλληλογραφίας. Από την πλευρά μας προτείνουμε στους φίλους-αναγνώστες να επιλέγουν αξιόπιστες πλατφόρμες ηλεκτρονικων συναλλαγών χρηματοπιστωτικών ιδρυμάτων και επιπρόσθετα να τηρούν τα παρακάτω:

Να διαθέτουν ενημερωμένο λειτουργικό σύστημα με όλες τις τελευταίες ενημερώσεις ασφάλειας (τόσο σε επίπεδο λειτουργικού όσο και σε third-party εφαρμογές όπως Java,Flash,Adobe Acrobat κλπ)

Να διαθέτουν ενημερωμενο λογισμικό antivirus/antimalware.

Να μην ανοίγουν άγνωστα e-mail μηνύματα ή συνδέσμους από φαινομενικά γνωστούς αποστολείς. Σχεδόν ποτέ μια Τράπεζα δεν θα επικοινωνήσει μαζί σας μέσω ηλεκτρονικού μηνύματος!

Να χρησιμοποιούν νόμιμο λογισμικό στον υπολογιστή που πραγματοποιούν ηλεκτρονικές συναλλαγές σε συστήματα e-banking. Ως βέλτιστη λύση προτείνουμε την χρήση ιδεατού-εικονικού λειτουργικού συστήματος (virtual machine) για την διεξαγωγή ΑΠΟΚΛΕΙΣΤΙΚΑ ΜΟΝΟ των ηλεκτρονικών συναλλαγών.

Να μην εμπιστευθούν οποιοδήποτε άγνωστο e-mail, μήνυμα ή σύνδεσμο που έλθει στο mailbox τους. Για οποιαδήποτε ύποπτη συναλλαγή πρέπει να ενημερώνουμε άμεσα την συνεργαζόμενη Τράπεζα.

secnews.gr

Η πρώτη εμφάνιση του malware

Ας πάρουμε όμως τα πράγματα από την αρχή. Στις αρχές του Δεκεμβρίου 2012, εντοπίστηκε το κακόβουλο λογισμικό Eurograbber το οποίο είχε υποκλέψει 36 εκατομμύρια ευρώ από 30 χιλιάδες τραπεζικούς λογαριασμούς σε ολόκληρη την Ευρώπη. Η διασπορά του κακόβουλου λογισμικού ξεκίνησε από την Ιταλία, και γρήγορα επεκτάθηκε στην Γερμανία, την Ολλανδία και την Ισπανία. Οι επιθέσεις στοχοποιούσαν τόσο προσωπικούς υπολογιστές όσο και κινητές συσκευές.

Η κύρια στοχοποίηση του Eurograbber (μιας βελτιωμένης έκδοσης του Zeus/Zitmo), όπως ονόμαστηκε από την εταιρεία Versafe που πρώτη εντόπισε το συγκεκριμένο malware, ήταν κυρίως ανυποψίαστοι πελάτες ηλεκτρονικής τραπεζικής (e-banking) συστημάτων Τραπεζών.

Οι ηλεκτρονικοί απατεώνες αρχικά «μόλυναν» τους υπολογιστές των θυμάτων μέσω αλλοιωμένων ηλεκτρονικών μηνυμάτων που προσομοιάζουν με αυτά των Τραπεζών και μετά κατόρθωναν να παρακάμψουν την ρουτίνα επιβεβαίωσης της συναλλαγής από την τράπεζα.

Τα τεχνικά χαρακτηριστικά της επίθεσης εναντίον των Ελληνικών Τραπεζών

Φαίνεται όμως ότι μετά την στόχευση σε Γερμανία,Ολλανδία και Ιταλία σειρά είχε και η χώρα μας. Κάποιοι, πιθανόν εκμεταλλευόμενοι την “επιτυχία” του κακόβουλου λογισμικού επιδιώκουν να κάνουν το ίδιο και στην Ελλάδα.

Ως γνωστόν οι περισσότερες Ελληνικές Τράπεζες χρησιμοποιούν διπλό-παράγοντα πιστοποίησης (two-factor-authentication) κατά την διενέργεια συναλλαγών.Ο κάθε χρήστης ηλεκτρονικής Τραπεζικής που είναι επιφορτισμένος με την διαχείριση του τραπεζικού του λογαριασμού, για να πραγματοποιήσει συναλλαγές, είναι απαραίτητο να εισάγει το username και τον κωδικό του (password) αλλα επιπρόσθετα διαθέτει και συσκευή-γεννήτρια ψευδοτυχαίων αριθμών-κωδικών τους οποίους και εισάγει κατά την διεξαγωγή σχεδόν κάθε συναλλαγής.

Ο ανυποψίαστος χρήστης λαμβάνει συνήθως ηλεκτρονικό μήνυμα ή σύνδεσμο προς ιστοτόπο που είναι στο έλεγχο των hackers. Με ενα απλό κλικ στον σύνδεσμο που έχει λάβει ο χρήστης, το κακόβουλο λογισμικό πραγματοποιεί εγκατάσταση στο τερματικό του χρήστη και παραμένει ανενεργό (εν υπνώση) μέχρις ότου ο χρήστης να κατευθυνθεί στην ιστοσελίδα κάποιου χρηματοπιστωτικού ιδρύματος για την διενέργεια μιας συναλλαγής.

Την στιγμή που ο χρήστης εισάγει το username και τον κωδικό πρόσβασης, το κακόβουλο λογισμικό εντοπίζει την ακολουθία χαρακτήρων και την αποστέλει στο ηλεκτρονικό αποθετήριο (deposit) των hackers. Με την χρήση Java script ενημερώνει τον ανυποψίαστο χρήστη με ψευδές μήνυμα ότι λόγω αναβαθμίσεων στο σύστημα ασφάλειας της Τράπεζας θα πρέπει να πραγματοποιήσει μια εικονική συναλλαγή ώστε να αναβαθμίσει την ασφάλεια του e-banking.

Φυσικά καμία ιδεατή συναλλαγή δεν πρόκειται να πραγματοποιηθεί, ούτε αυτό είναι σε γνώση της Τράπεζας. Κατά την διάρκεια της διεξαγωγής της “δοκιμαστικής” συναλλαγής ο χρήστης καλείτε να πληκτρολογήσει των ψευδοτυχαίο αριθμό από το σύστημα διπλής πιστοποίησης της Τράπεζας. Ο αριθμός αυτός αυτόματα θα τοποθετηθεί με τη σειρά του στο αποθετήριο των hackers. Μια αυτοματοποιημένη διαδικασία (script) στη συνέχεια με χρήση των username/pass και two-factor code πραγματοποιεί άμεσα συναλλαγή για λογαριασμό των hackers. Ο τύπος της επίθεσης (man-in-the-browser) επιτρέπει στον επιτιθέμενο να αποκρύπτει και να τροποποιεί το περιεχόμενο που βλέπει ο χρήστης στον browser και κατ’επεκταση διαθέτει την δυνατότητα να αποκρύπτει συναλλαγές, ή λεπτομέρειες πληρωμών κλπ.

“Είναι κατανοητό ότι τα συστήματα two-factor-authentication πλέον δεν έιναι επαρκή για αντιμετώπιση εξειδικευμένων επιθέσεων, ειδικότερα μάλιστα αυτές που στοχεύουν τον τραπεζικό τομέα” αναφέρουν έμπειροι ερευνητές ασφάλειας που απευθύνθηκε η συντακτική ομάδα του SecNews σχετικά με το περιστατικό.

Ποιά η άποψη στελεχών των Τραπεζών για την νέα επίθεση

Σύμφωνα με επιβεβαιωμένες πληροφορίες του SecNews, τα όσα αποκαλύπτουμε σήμερα σχετικά με τις δυνατότητες του νέου malware που στοχοποιεί Έλληνες χρήστες e-banking, έχουν αξιολογηθεί από τα τμήματα ασφάλειας των Τραπεζών ως υψίστης κρισιμότητας και ήδη έχουν λάβει πολλαπλά μέτρα για την αντιμετώπιση παρόμοιων περιστατικών αλλά και την ολιστική προστασία των καταναλωτών/πελατών που έπεσαν θύματα της επίθεσης.

Αξίζει να αναφερθεί ότι σε πολλές περιπτώσεις το κακόβουλο λογισμικό απεστάλει σε στελέχη των τραπεζικών ιδρυμάτων από στοιχεία που είναι δημοσιοποιημένα σε μέσα κοινωνικής δικτύωσης (Facebook,Linkedin) με σκοπό να υποκλέψει στοιχεία πρόσβασης τερματικού, στοιχεία πρόσβασης ηλεκτρονικής αλληλογραφίας ή VPN κωδικούς απομακρυσμένης πρόσβασης. Το FBI μάλιστα είχε προειδοποιήσει [δείτε εδώ] για στοχοποίηση στελεχών τραπεζών, ήδη από τον Σεπτέμβριο του 2012 (!)

Η Τράπεζα της Ελλάδος ενημέρωσε για την κρισιμότητα και άμεση αντιμετώπιση της επίθεσης!

Υψηλόβαθμο τραπεζικό στέλεχος που επικοινώνησε με το SecNews, επιθυμώντας να διατηρήσει την ανωνυμία του, επιβεβαιωνει όλα τα παραπάνω, τονίζοντας ότι στις αρχές του τρέχοντος έτους (2013), η Τράπεζα της Ελλάδος απέστειλε κατεπείγουσα ενημέρωση για τα κρούσματα υποκλοπής κωδικών ηλεκτρονικής τραπεζικής ΣΕ ΟΛΕΣ ΤΙΣ ΤΡΑΠΕΖΕΣ. Το σχετικό ενημερωτικό σημείωμα αφορούσε προσπάθειες διενέργειας συναλλαγών μεταφοράς χρημάτων που πραγματοποιήθηκαν μέσω του κακόβουλου λογισμικού που έχει εγκατασταθεί σε υπολογιστές πελατών των Τραπεζών.

Μερικές από τις τράπεζες αποτέλεσαν άμεσο στόχο με την εμπλοκή των πελατών τους ως θύματα στις επιθέσεις της ηλεκτρονικής συμμορίας, ενώ άλλες Τράπεζες εμπλέκονται έμμεσα λόγω μεταφοράς χρηματων ως ενδιάμεσοι κόμβοι από το εν λόγω λογισμικό.

Το SecNews δεν έχει επιβεβαιώσει μέχρι αυτή την στιγμή το σύνολο των ονομάτων των Τραπεζών που στοχοποιήθηκαν (αν και πληροφορίες αναφέρουν οτι κυρίως έχουν πληγεί δυο Τράπεζες). Δεν είναι σαφές μέχρι αυτή την στιγμή αν οι συναλλαγές τελικά ήταν επιτυχείς ή αν εντοπίστηκαν και αντιμετωπίστηκαν από τα συστήματα ασφάλειας και εντοπισμού απάτης των Τραπεζών. Τέλος δεν έχει εξακριβωθεί ο αριθμός των ανυποψίαστων χρηστών που τέθηκαν στο στόχαστρο των ηλεκτρονικών απατεώνων.

Προστασία συναλλαγών e-banking σε 5 απλά βήματα

Η ηλεκτρονική τραπεζική (e-banking) είναι και παραμένει μια εξαιρετικά ασφαλή πλατφόρμα διενέργειας συναλλαγών. Απόδειξη ότι οι ηλεκτρονικοί απατεώνες αντιμετωπίζοντας προβλήματα στο να επιτεθούν απευθείας στα συστήματα των Τραπεζών, επιλέγουν να στοχοποιούν τους τελικούς χρήστες (ως πιο εύκολους στόχους) μέσω ηλεκτρονικών μηνυμάτων αλληλογραφίας. Από την πλευρά μας προτείνουμε στους φίλους-αναγνώστες να επιλέγουν αξιόπιστες πλατφόρμες ηλεκτρονικων συναλλαγών χρηματοπιστωτικών ιδρυμάτων και επιπρόσθετα να τηρούν τα παρακάτω:

Να διαθέτουν ενημερωμένο λειτουργικό σύστημα με όλες τις τελευταίες ενημερώσεις ασφάλειας (τόσο σε επίπεδο λειτουργικού όσο και σε third-party εφαρμογές όπως Java,Flash,Adobe Acrobat κλπ)

Να διαθέτουν ενημερωμενο λογισμικό antivirus/antimalware.

Να μην ανοίγουν άγνωστα e-mail μηνύματα ή συνδέσμους από φαινομενικά γνωστούς αποστολείς. Σχεδόν ποτέ μια Τράπεζα δεν θα επικοινωνήσει μαζί σας μέσω ηλεκτρονικού μηνύματος!

Να χρησιμοποιούν νόμιμο λογισμικό στον υπολογιστή που πραγματοποιούν ηλεκτρονικές συναλλαγές σε συστήματα e-banking. Ως βέλτιστη λύση προτείνουμε την χρήση ιδεατού-εικονικού λειτουργικού συστήματος (virtual machine) για την διεξαγωγή ΑΠΟΚΛΕΙΣΤΙΚΑ ΜΟΝΟ των ηλεκτρονικών συναλλαγών.

Να μην εμπιστευθούν οποιοδήποτε άγνωστο e-mail, μήνυμα ή σύνδεσμο που έλθει στο mailbox τους. Για οποιαδήποτε ύποπτη συναλλαγή πρέπει να ενημερώνουμε άμεσα την συνεργαζόμενη Τράπεζα.

secnews.gr

ΦΩΤΟΓΡΑΦΙΕΣ

ΜΟΙΡΑΣΤΕΙΤΕ

ΔΕΙΤΕ ΑΚΟΜΑ

ΠΡΟΗΓΟΥΜΕΝΟ ΑΡΘΡΟ

Το Λούβρο χωρίς τη Νίκη της Σαμοθράκης,

ΣΧΟΛΙΑΣΤΕ